Peneliti keamanan siber di Cado Security telah mengidentifikasi malware-sebagai-layanan (MaaS) baru yang menargetkan pengguna macOS dan pemegang mata uang kripto.

Malware macOS baru yang dijuluki “Cthulhu Stealer” pertama kali ditemukan pada akhir tahun 2023 dan dijual sebagai layanan di web gelap seharga $500 per bulan.

Fungsionalitas utama malware berbahaya ini adalah mengekstrak informasi sensitif dari Mac yang terinfeksi, seperti cookie browser, kata sandi sistem, kata sandi yang disimpan dari iCloud Keychain, dompet mata uang kripto dari berbagai toko, termasuk akun game, informasi browser web, dan bahkan informasi akun Telegram Tdata.

Cthulhu Stealer adalah citra disk Apple (DMG) yang dibundel dengan dua biner yang dirancang untuk arsitektur x86_64 dan ARM. Ia ditulis dalam GoLang dan menyamarkan dirinya sebagai perangkat lunak yang sah, meniru aplikasi populer seperti CleanMyMac, Grand Theft Auto VI, dan Adobe GenP, tulis peneliti Cato Security Tara Gould dalam sebuah laporan Keamanan Cado terkini.

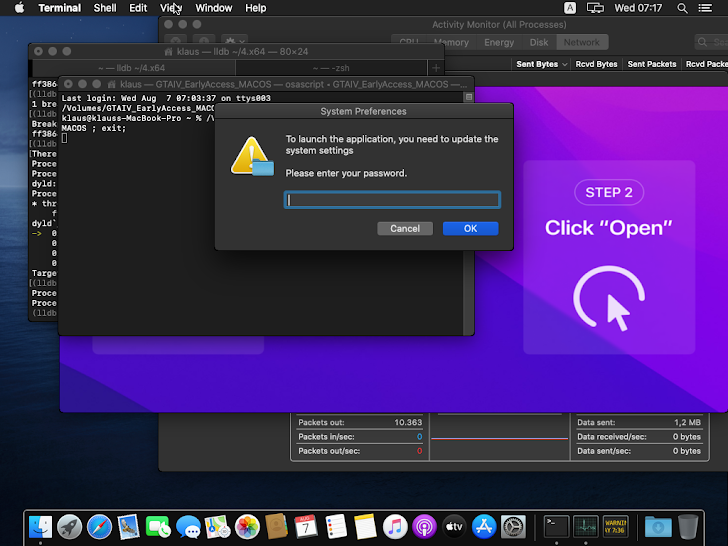

Setelah pengguna memasang berkas dmg, pengguna diminta untuk membuka perangkat lunak tersebut. Setelah berkas, osascript, dibuka, pengguna diminta untuk memasukkan kata sandi sistem mereka melalui alat baris perintah macOS, yang menjalankan AppleScript dan JavaScript.

Setelah memasukkan kata sandi awal, prompt kedua meminta kata sandi MetaMask pengguna. Kemudian, prompt tersebut membuat direktori di '/Users/Shared/NW' untuk menyimpan kredensial yang dicuri dalam file teks.

Malware ini juga dirancang untuk membuang kata sandi iCloud Keychain di Keychain.txt menggunakan alat sumber terbuka yang disebut Chainbreak. Data yang dicuri dikompresi dan disimpan dalam file arsip ZIP, setelah itu diekstraksi ke server perintah-dan-kontrol (C2) yang dikendalikan oleh penyerang.

Setelah malware Cthulhu Stealer memperoleh akses, malware tersebut membuat direktori di '/Users/Shared/NW' dengan kredensial yang dicuri yang disimpan dalam berkas teks. Kemudian malware tersebut mulai mengambil sidik jari dari sistem korban, mengumpulkan informasi termasuk alamat IP, nama sistem, versi sistem operasi, informasi perangkat keras, dan perangkat lunak.

“Fungsionalitas dan fitur Cthulhu Stealer sangat mirip dengan Atomic Stealer, yang menunjukkan pengembang Cthulhu Stealer mungkin mengambil Atomic Stealer dan memodifikasi kodenya. Penggunaan osascript untuk meminta kata sandi pengguna serupa di Atomic Stealer dan Cthulhu, bahkan termasuk kesalahan ejaan yang sama,” tambah laporan tersebut.

Namun, laporan menunjukkan bahwa pelaku ancaman di balik Cthulhu Stealer mungkin telah menghentikan operasinya, yang dilaporkan karena sengketa pembayaran dan tuduhan sebagai penipu atau berpartisipasi dalam penipuan. Hal ini menyebabkan pelarangan permanen dari pasar tempat malware tersebut dipromosikan.

Meskipun macOS telah lama dianggap sebagai sistem yang aman, malware yang menargetkan pengguna Mac tetap menjadi masalah keamanan yang terus meningkat. Untuk melindungi diri dari potensi ancaman siber, pengguna disarankan untuk selalu mengunduh perangkat lunak dari sumber tepercaya, mengaktifkan fitur keamanan bawaan macOS seperti Gatekeeper, selalu memperbarui sistem dan aplikasi dengan patch keamanan terbaru, dan mempertimbangkan untuk menggunakan perangkat lunak antivirus yang bereputasi baik untuk memberikan lapisan perlindungan ekstra.